ARM assembly를 공부합시다.

리딧에 올라온 링크를 클릭했더니 ARM assembly에 대한 너무 좋은 블로그가 있더군요.

http://www.eggwall.com/2011/09/android-arm-assembly-device-set-up-part.html

미루고 미뤄왔던 공부를 연휴를 맞이해서 해보자 라는 마음으로 시작했는데 처음부터 삐걱삐걱..

먼저 환경 셋팅에 대한 방법으로 2가지를 제시합니다.

1) QEMU를 이용한 방법

2) android 폰을 이용한 방법

둘다 해놓고 써도 될듯 싶었지만.. 우선 QEMU 를 선택했습니다.

툴까지 셋팅된 이미지를 압축 파일로 친절하게 올려놨습니다만 제 환경(vmware, ubuntu 10.04) 에서는

세그 폴트를 뱉고 실행되질 않는 현상이..ㅠㅠ

이쪽은 잘 몰라서 뭘 어떻게 검색해야 될지도 막막했지만 구글신은 대충 입력해도 찾아주더이다.

http://balau82.wordpress.com/2010/05/23/qemu-system-arm-segmentation-fault-in-ubuntu-lucid/

해결책은 메모리 옵션인 "-m 128M" 을 추가해주면 오케이.

qemu-system-arm -m 128M -M versatilepb -kernel vmlinuz-2.6.26-2-versatile -initrd initrd.img-2.6.26-2-versatile -hda debian_lenny_arm_standard.qcow2 -append "root=/dev/sda1"

자자.. 이제 ARM assembly 공부를 해봅시다!

'Reversing' 카테고리의 다른 글

| Protection ID (0) | 2011.05.11 |

|---|---|

| Vmware detection by vmware I/O port (0) | 2011.04.18 |

| TightVNC portable (0) | 2010.09.08 |

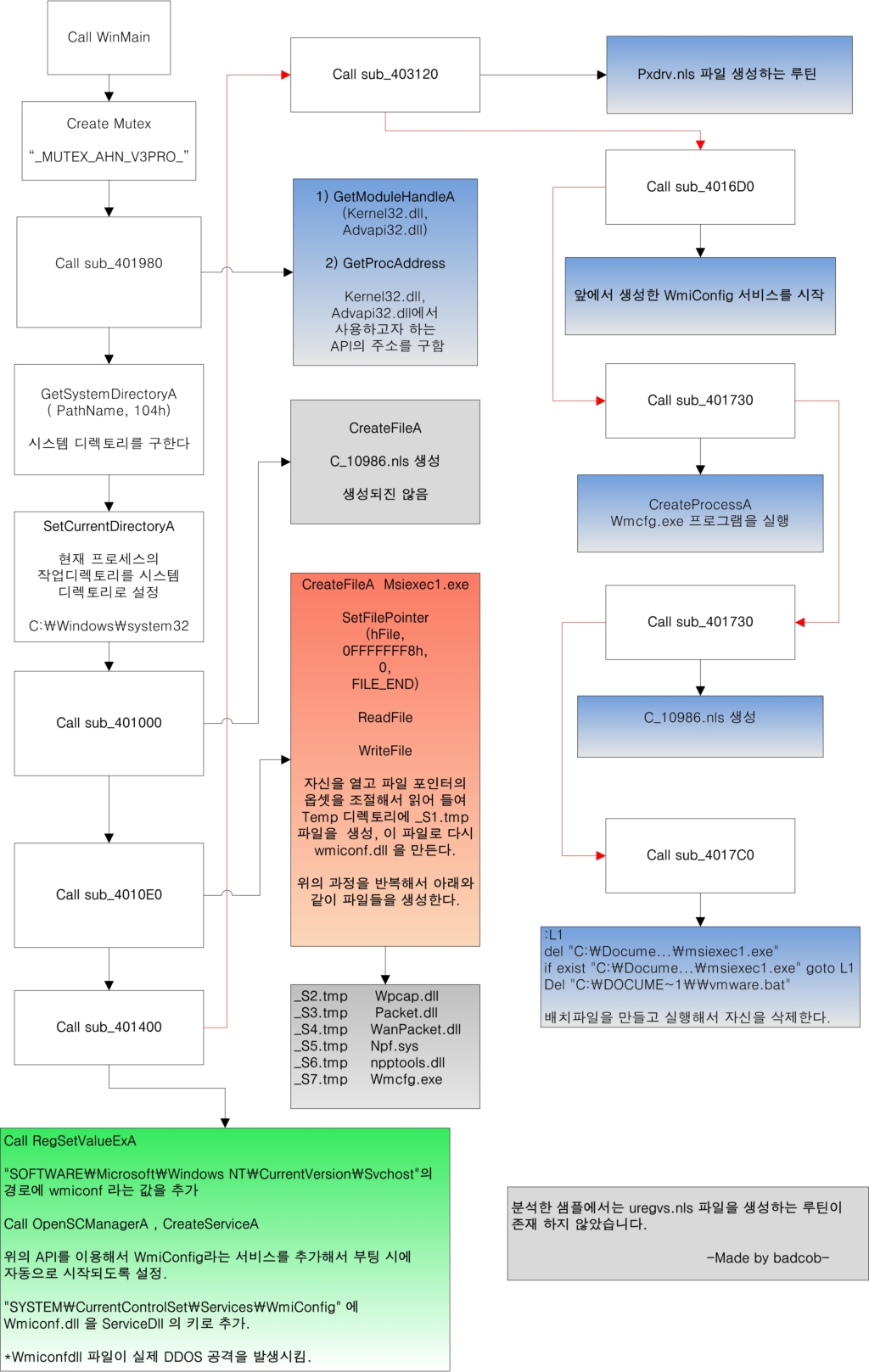

| 7.7 ddos 바이너리 대충 분석 (2) | 2009.08.06 |

| The best text for Reverse Engineering (0) | 2009.06.23 |

| Reversing for Newbies (written by Lena) (0) | 2009.03.27 |

| some instruction (0) | 2009.02.11 |

| bypassing isDebuggerPresent WITHOUT changing mem (0) | 2009.01.28 |

ProtectionID_v6.4.0.rar

ProtectionID_v6.4.0.rar